Administrateurs / DSI : Bonnes pratiques de sécurité informatique

Ces cinq dernières années, le nombre d’atteintes numériques a augmenté de 40 %. Une entreprise sur deux fait ainsi les frais d’une cyberattaque, avec souvent des conséquences désastreuses [source : ANSSI]. Toutefois, avec de bonnes pratiques de sécurité informatique coté infrastructure, il est possible de parer une majorité d’incidents. Voici les conseils de l’équipe TS2log […]

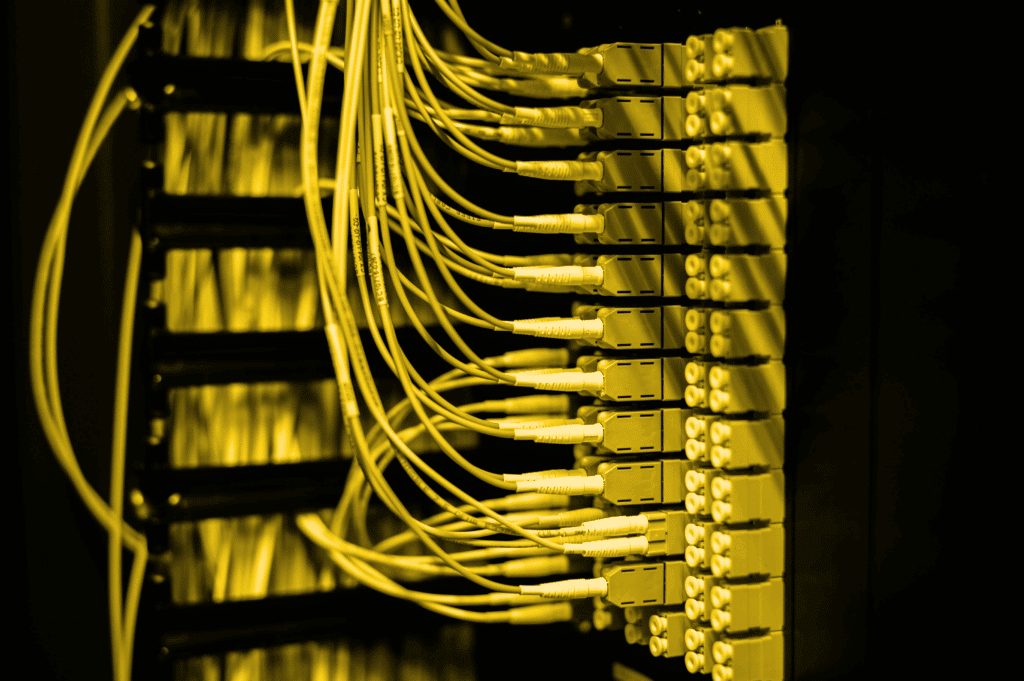

Quelle est l’utilité d’une ferme de serveurs ? Comment et pourquoi la mettre en place ?

Quelle est l’utilité d’une ferme de serveurs ? Comment et pourquoi la mettre en place au sein de votre entreprise ou dans le cadre de la migration de votre infrastructure vers un Datacenter ? Nous répondons à ces interrogations dans cet article. Vous y découvrirez aussi pourquoi TS2log Gateway est une solution idéale pour gérer […]

Checklist Cybersécurité : 32 conseils et bonnes pratiques pour vous protéger contre les risques informatiques

Le risque de cyberattaque est omniprésent dans nos sociétés où l’informatique est reine. S’il n’existe aucun système fiable à 100 %, faire usage de bonnes pratiques et d’un peu de bon sens peut réduire les nuisances de façon drastique. C’est pourquoi nous avons rédigé pour vous une checklist qui vous donnera de nombreux conseils pour […]

Mettre en place une architecture Gateway dans son réseau de serveurs

Votre entreprise a des besoins croissants en accès distants et mutualisation d’applications ? Une architecture de serveurs s’impose comme la solution idéale. Dans cet article, vous découvrirez les avantages de TS2log Remote Access Édition Gateway pour la gestion de vos serveurs en cluster. Offrez une solution d’accès à distance et performante à vos clients et […]

Remote Access Trojan : c’est quoi ? Comment s’en protéger ?

Parmi la multitude de virus et malwares qui pullulent sur Internet, les Remote Access Trojan font partie des plus dangereux. Ce type de programme malveillant pose, en effet, une sévère menace grâce à sa furtivité et sa capacité à accorder aux pirates un contrôle total des machines infectés. Voici tout ce que vous devez savoir sur les RATs et comment protéger […]

Alternative Teamviewer : pourquoi choisir le contrôle à distance ?

TeamViewer est un logiciel d’assistance à distance mondialement reconnu. Toutefois, il n’est pas sans défaut. C’est pourquoi nous vous invitons à découvrir sans tarder TS2log Remote Support. Cette solution de contrôle à distance se présente en effet comme une excellente alternative technique à TeamViewer, et disposant d’une offre tarifaire particulièrement attractive. Tout utilisateur en entreprise […]

RDP (Remote Desktop Protocol) : quel avenir pour ce protocole d’accès à distance ?

Lancé en 1998, le protocole RDP est largement exploité au sein des entreprises, évoluant constamment au gré des mises à jour. Mais, après vingt-cinq années de bons et loyaux services, a-t-il encore sa place au sein des organisations modernes ? Pour nous, la réponse est un grand Oui ! Nous vous expliquons pourquoi il est […]

Authentification MFA : sécurisez vos accès à distance avec les multi-facteurs

Face aux attaques malveillantes, la sécurité des accès à distance doit être la priorité des entreprises. Une authentification classique par identifiants ne saurait suffire à protéger les accès à votre serveur applicatif. La solution MFA, vous apporte une couche de protection supplémentaire grâce à l’authentification multi-facteurs. Les entreprises sont les cibles privilégiées des pirates. Le […]

Bureau à distance : Tout savoir sur l’accès distant

Pivot du télétravail, la technologie du bureau à distance a le vent en poupe. Assurant une grande flexibilité aux entreprises comme aux employés, l’accès à distance facilite la communication entre les services, tout en accroissant la productivité. Néanmoins, il n’est pas toujours aisé de faire le bon choix parmi les nombreuses solutions qui existent sur […]

Imprimante PDF virtuelle : qu’est-ce que c’est ? Comment l’utiliser ?

L’utilisation de l’imprimante PDF virtuelle est particulièrement répandue dans le milieu professionnel. Ce système d’impression apporte, en effet, des avantages indéniables.C’est pourquoi notre solution TS2log Remote Access embarque son propre virtual printer lors des sessions à distance. Découvrez en détail pourquoi et comment utiliser l’imprimante PDF virtuelle sur un ordinateur Windows. Intégré par défaut au […]