Votre entreprise a des besoins croissants en accès distants et mutualisation d’applications ? Une architecture de serveurs s’impose comme la solution idéale. Dans cet article, vous découvrirez les avantages de TS2log Remote Access Édition Gateway pour la gestion de vos serveurs en cluster.

Offrez une solution d’accès à distance et performante à vos clients et collaborateurs.

Simple à mettre en place, un seul serveur TS2log Remote Access Gateway est en mesure de gérer (et protéger efficacement) plusieurs serveurs dédiés aux accès à distance.

Dans les paragraphes suivants, nous vous expliquons en détail pourquoi et comment mettre en place une ferme applicative grâce à nos solutions.

Une ferme de serveurs d’accès à distance TS2log Remote Access est une infrastructure composée de plusieurs serveurs physiques ou virtuels configurés pour fournir un accès à distance et performant aux utilisateurs finaux.

Cette solution permet de centraliser les connexions, répartir les charges de travail et garantir la continuité des services dans un environnement professionnel.

Ci-dessous, découvrez tous les avantages d’un cluster TS2log Remote Access Édition Gateway.

Notre solution est conçue pour être la plus flexible et la plus simple d’accès possible.

Nous l’avons développée pour répondre aux besoins des entreprises en pleine croissance.

Voici les principales forces de notre solution de ferme de serveurs :

Ces atouts font de TS2log Remote Access Édition Gateway une solution idéale pour mettre en place une architecture de ferme de serveurs au sein de votre entreprise !

Notre logiciel TS2log est en mesure de répondre à de multiples cas d’usage. Grâce à la mise en place d’un cluster, vous pourrez ainsi répondre aux divers besoins de vos collaborateurs.

Diffusez facilement vos applications auprès de centaines de clients qui pourront se connecter de manière simultanée à votre grappe de serveurs applicatifs au travers de notre portail web.

Simplifiez le télétravail grâce à un accès protégé aux ressources internes de votre entreprise, que ce soit pour le stockage ou la diffusion de vos applications métier.

Tous vos logiciels internes sont centralisés au sein de votre architecture de ferme de serveurs, garantissant ainsi une haute disponibilité et une sécurité accrue.

L’emploi d’un cluster TS2log assure la continuité de vos activités : en cas de panne d’une machine (serveur défaillant) ou d’une action de maintenance, vos collaborateurs peuvent continuer à travailler sans interruption.

Découvrez notre article sur les fermes de serveur pour en savoir plus sur ce type d’architecture.

Configurer une passerelle pour une ferme de serveurs implique plusieurs étapes pour garantir la sécurité, la haute performance et la fiabilité.

Voici un guide détaillé qui vous aidera à mettre en place votre architecture de ferme de serveurs.

Tout d’abord, vous devrez élaborer l’environnement destiné à accueillir votre passerelle TS2log. Une opération simple, qui se réalise en quelques minutes.

Pour cela, il vous faut :

Votre environnement est prêt. Il vous faut maintenant configurer la passerelle pour qu’elle soit opérationnelle.

Suivez simplement nos instructions pas-à-pas pour installer l’accès à distance sur la passerelle :

Votre passerelle est désormais opérationnelle !

Maintenant que votre passerelle est active, il ne vous reste qu’à paramétrer les redirections vers vos différents serveurs internes.

Voici comment procéder :

Votre grappe est prête et opérationnelle. Il faut maintenant la pour limiter tout risque d’intrusion malveillante de type Remote Access Trojan ou autre.

Nous allons maintenant voir comment rendre votre passerelle plus sûre face aux tentatives d’intrusion et autres attaques de malwares.

Veuillez procéder selon les étapes suivantes :

N’hésitez pas à sensibiliser vos équipes aux bonnes pratiques de sécurité informatique. Nous avons rédigé pour vous une checklist de cybersécurité à cette fin, avec de nombreux conseils simples à appliquer.

Maintenant que vous êtes paré à résister aux attaques de pirates, il vous faut tester l’ensemble de votre cluster.

Voici les étapes pour y parvenir :

Vos équipes peuvent à présent profiter pleinement de leur accès à distance et utiliser les applications que vous mettrez à leur disposition !

Votre ferme de serveur est parfaitement fonctionnelle. Toutefois, il convient de la mettre à jour régulièrement et de vous assurer de son bon fonctionnement.

Voici nos conseils pour assurer une continuité optimale de vos services :

En cas de besoin, notre équipe est à votre écoute. N’hésitez pas à utiliser notre formulaire de contact pour nous poser vos questions sur TS2log Gateway ou nos autres solutions.

Selon le niveau d’exigence en termes de sécurité, deux schémas d’architecture sont possibles pour le déploiement d’une ferme de serveurs TS2log Remote Access.

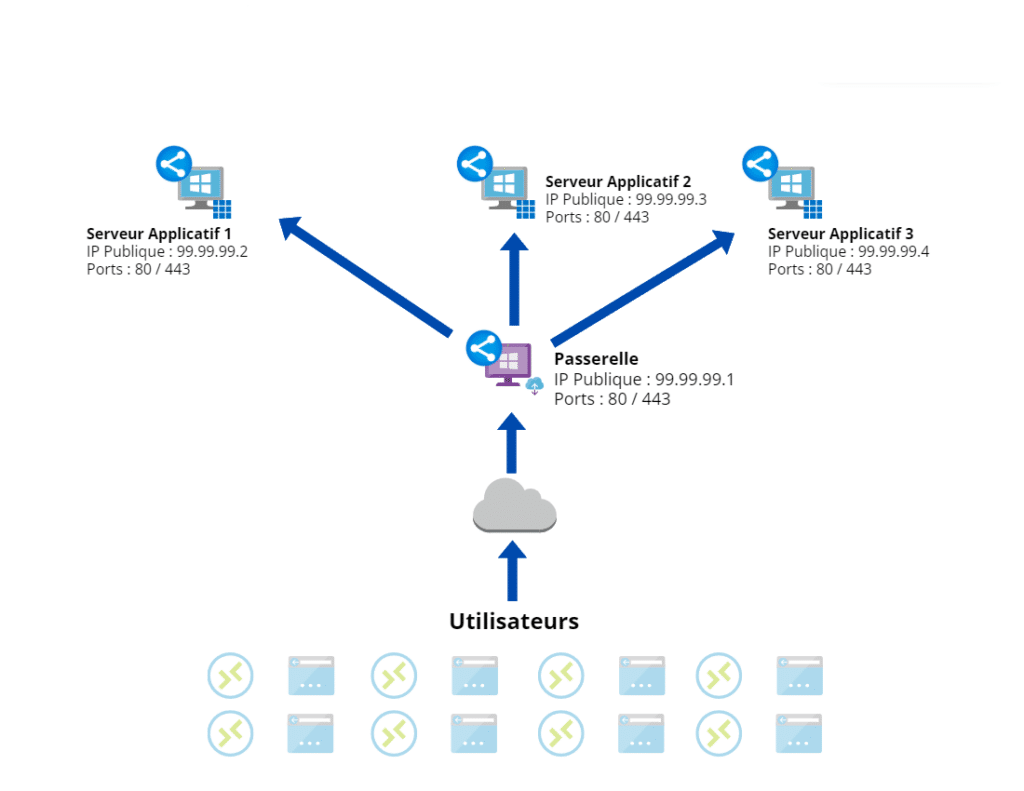

Dans cette configuration, chaque serveur applicatif dans la grappe possède une adresse réseau publique et est directement accessible depuis Internet. Les utilisateurs se connectent individuellement à chaque machine via ces adresses publiques au travers de la Passerelle d’Accès.

La passerelle d’accès sert uniquement de relais, comme indiqué sur le schéma d’architecture ci-dessous :

Avantages :

Inconvénients :

Cas d’utilisation :

Cette topologie est idéale dans les situations nécessitant une connexion rapide et directe, pour des performances optimales.

Nous vous recommandons aussi cette architecture dans les environnements où la sécurité de chaque serveur peut être encadrée individuellement par l’équipe technique.

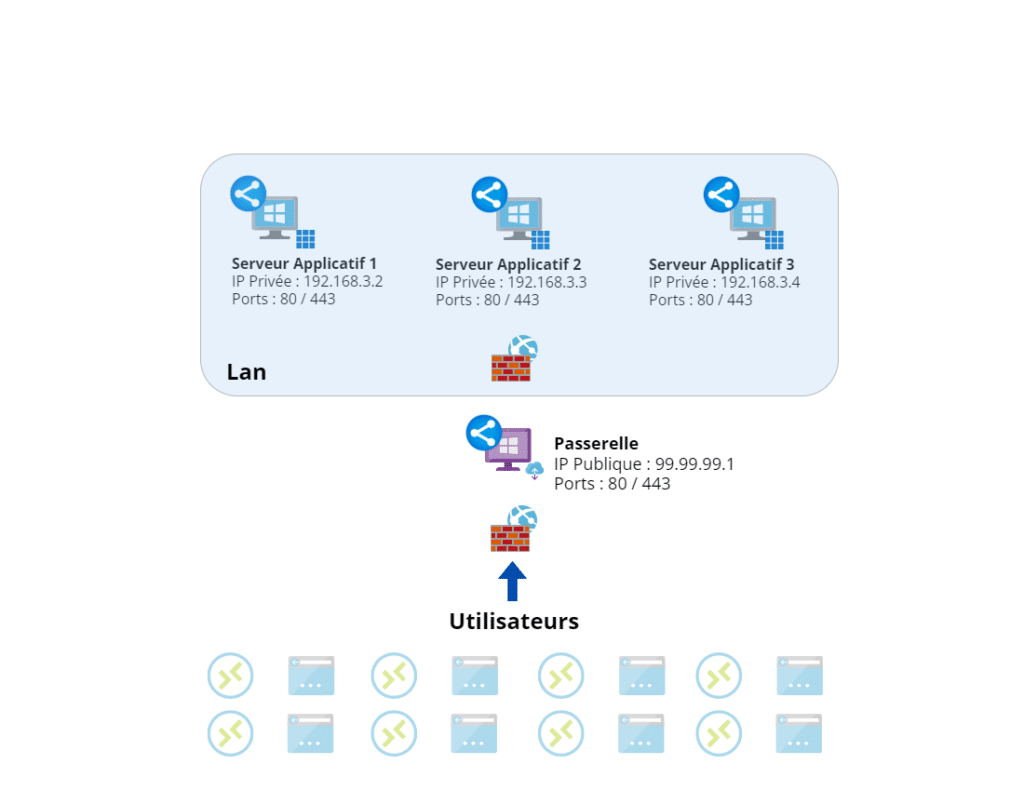

Dans cette configuration, seul le serveur passerelle (ou gateway) est accessible depuis Internet. La passerelle agit comme un reverse proxy, redirigeant les connexions des utilisateurs vers les serveurs internes appropriés.

Dans cette topologie, les serveurs applicatifs de la ferme ne sont pas directement exposés sur Internet. Voici plus de détails sur notre schéma d’architecture :

Avantages :

Inconvénients :

Cas d’utilisation :

Nous recommandons cette architecture de ferme de serveurs pour les environnements où la sécurité est primordiale.

C’est aussi une topologie idéale pour les déploiements à grande échelle, nécessitant un point de contrôle centralisé.

Mettre en place une (ou plusieurs) passerelle d’accès permet de répartir la charge entre des « pools » de serveurs applicatifs, ce qui conforte l’utilisation d’une telle topologie dans de grands déploiements où de nombreuses machines sont en activité.

Nous mettons à votre disposition un tableau comparatif entre les deux approches. Ces détails peuvent vous aider à choisir l’architecture adaptée à vos besoins en fonction des priorités : sécurité, performances, coût ou simplicité de gestion.

Assurer la sécurité d’une ferme de serveurs TS2log Remote Access nécessite une stratégie intégrée avec des outils robustes comme de la sécurité informatique et MFA.

Ces modules permettent de protéger votre infrastructure contre les cybermenaces, tout en garantissant un accès sûr pour vos équipes et vos clients.

Le RGPD (Règlement Général pour la Protection des Données) exige que les responsables du traitement des données personnelles prennent des mesures appropriées pour protéger ces dernières.

L’authentification multi-facteurs n’est certes pas obligatoire, mais elle est toutefois recommandée par l’ENISA (Agence de l’Union européenne pour la Cybersécurité) pour les accès à haut risque aux informations personnelles identifiables.

La sécurité informatique est un module additionnel conçu pour protéger vos serveurs RDP et votre ferme de serveurs TS2log contre les attaques courantes, comme les tentatives de connexion non autorisées ou les failles de sécurité.

Principales fonctionnalités du module de sécurité informatique

Voici une liste des principales fonctions de notre solution de protection, dédiée à la sécurité de votre environnement de travail.

L’authentification multi-facteurs (2FA/MFA) est un mécanisme complémentaire qui apporte une couche de sécurité supplémentaire en exigeant une validation secondaire après la saisie des identifiants. La mise en place d’un tel outil améliore grandement la protection de votre ferme TS2log, notamment si un mot de passe Windows venait à être compromis.

Fonctionnement de la MFA avec TS2log

Lorsqu’un utilisateur se connecte à la passerelle TS2log, il entre son nom d’utilisateur et son mot de passe habituels.

Le module MFA génère un code à usage unique (OTP), envoyé sur l’application mobile de l’utilisateur (compatible avec Google Authenticator ou Microsoft Authenticator).

L’utilisateur doit entrer le code reçu pour finaliser sa connexion en toute sécurité.

Ainsi, même en cas d’usurpation d’identité, un pirate ne pourra pas accéder à votre ferme de serveurs, faute d’avoir avec lui un moyen d’authentification secondaire.

Avantages de la MFA

Le module MFA apporte plusieurs avantages qui renforcent la sécurité des accès à votre parc informatique d’entreprise.

Voici quels sont ses atouts :

En combinant le module de sécurité informatique pour une protection proactive contre les menaces et l’option de MFA pour protéger l’authentification de vos équipes, vous créez une architecture de ferme de serveurs TS2log Remote Access hautement .

Ainsi, vous réduisez considérablement les risques d’intrusions, protégez vos données critiques et garantissez la conformité aux normes de sécurité modernes.

Si vous souhaitez une démonstration ou des conseils spécifiques pour votre configuration, vous pouvez solliciter notre équipe technique.

L’édition Gateway de TS2log Remote Access s’impose comme une solution idéale pour la mise en service de votre groupe de serveurs applicatifs. Simple et rapide à paramétrer, notre solution supporte deux modes de fonctionnement : simple relais ou reverse proxy, de façon à répondre à tous les besoins.

Ajoutez à cela les fonctionnalités avancées des modules de sécurité informatique et de MFA pour une sécurisation renforcée. Le tout à des prix très attractifs, qui permettent un ROI bien plus élevé que d’autres solutions du marché telles qu’une ferme Microsoft RDS ou Citrix.

Vous désirez créer une architecture de ferme de serveurs au sein de votre entreprise ? Vous voulez tester la solution TS2log Remote Access édition Gateway ? Vous avez besoin de gérer plusieurs clusters de serveurs ?

Nos équipes techniques et commerciales sont à votre disposition pour échanger avec vous sur le sujet, par téléphone ou via notre formulaire de contact.